7. Frequently Asked Questions

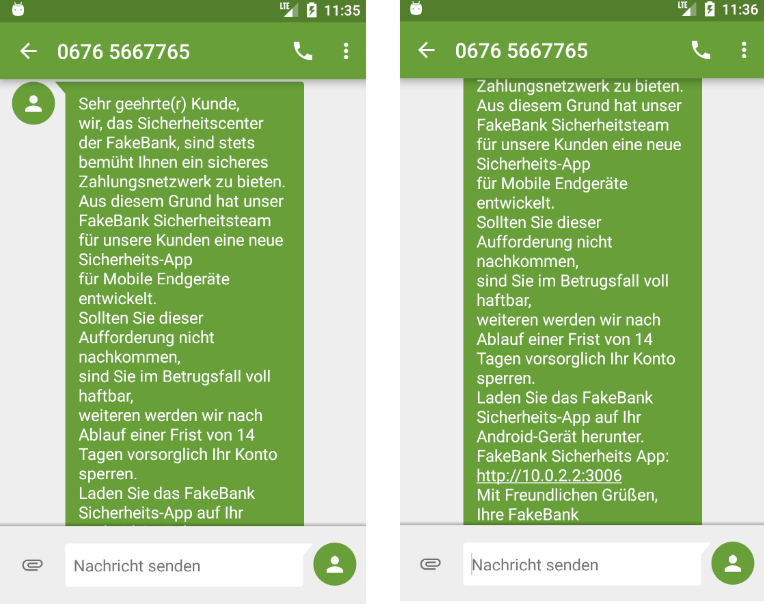

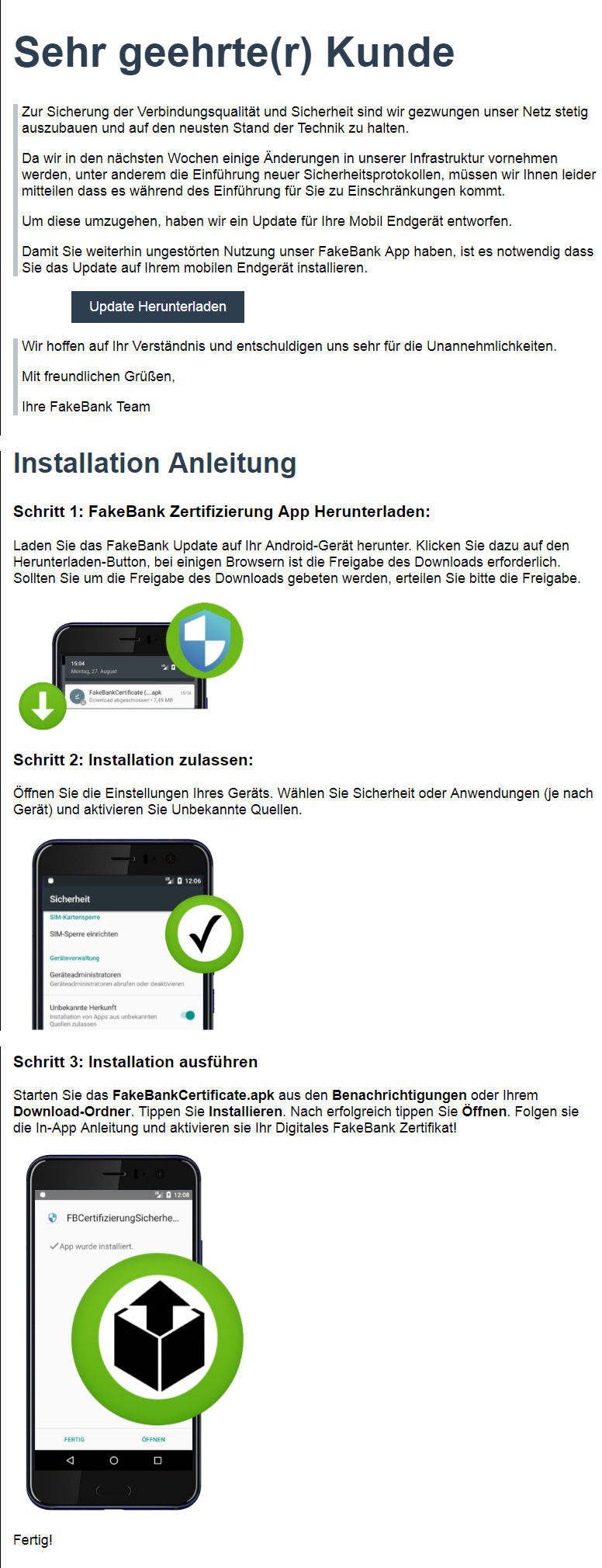

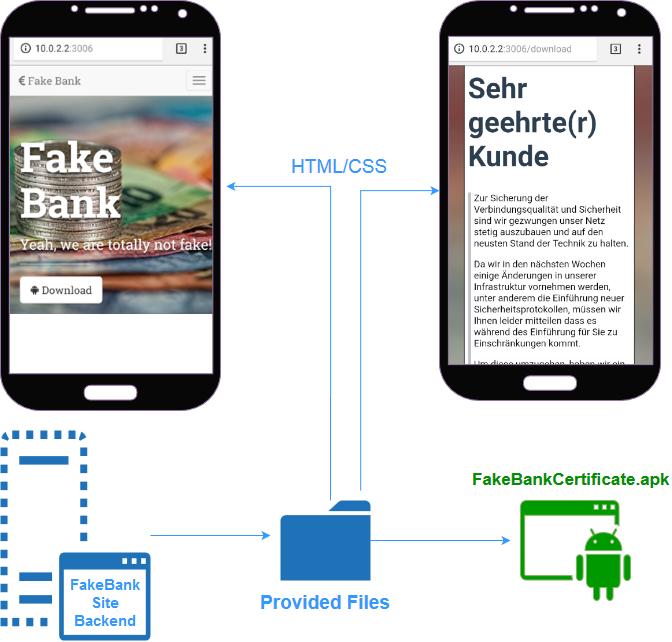

Q: Wie wird der Nutzer dazu gebracht, die Fake Bank Certificate App zu installieren?

A: Die Scam-Nachricht (SMS oder E-Mail) suggeriert dem User einen Notfall und die Notwendigkeit, zeitnah den sorgfältig bereitgestellten Anleitungen zum Downloaden und Installieren der App zu folgen – ungeachtet der Warnung des Betriebssystems, dass das „Installieren aus unbekannten Quellen“ aktiviert wird.

Manche Banking Apps werden mit einer Begleit-App verwendet, die eine sicherere Kommunikation sowie Zwei-Faktor-Authentifizierung ermöglichen soll. Vor diesem Hintergrund könnte dem User die Fake Bank Certificate-App auf den ersten Blick wenig verdächtig erscheinen.

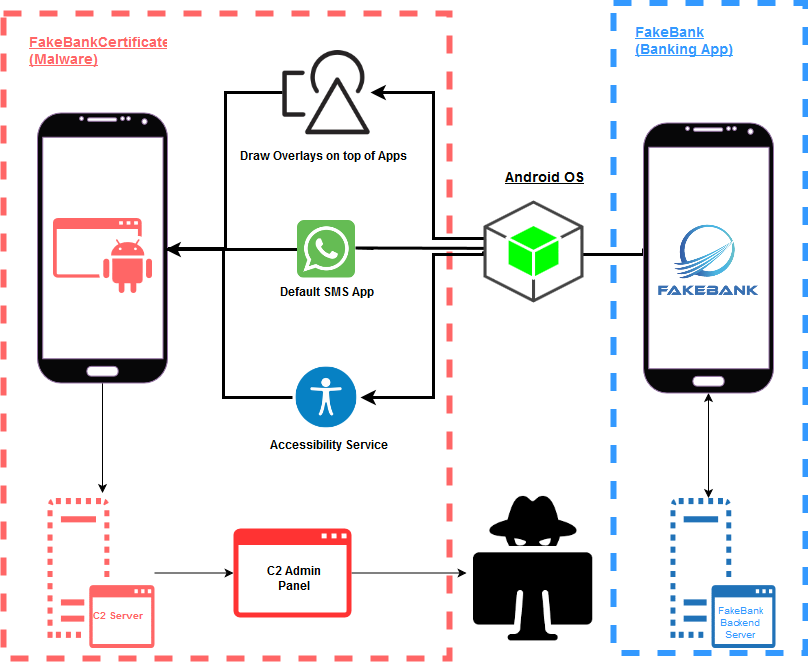

Q: Wie ist es den Hackern möglich, Details von Transaktionen wie Empfänger-IABN, Name, Überweisungsbetrag und sogar die Referenz zu ändern?

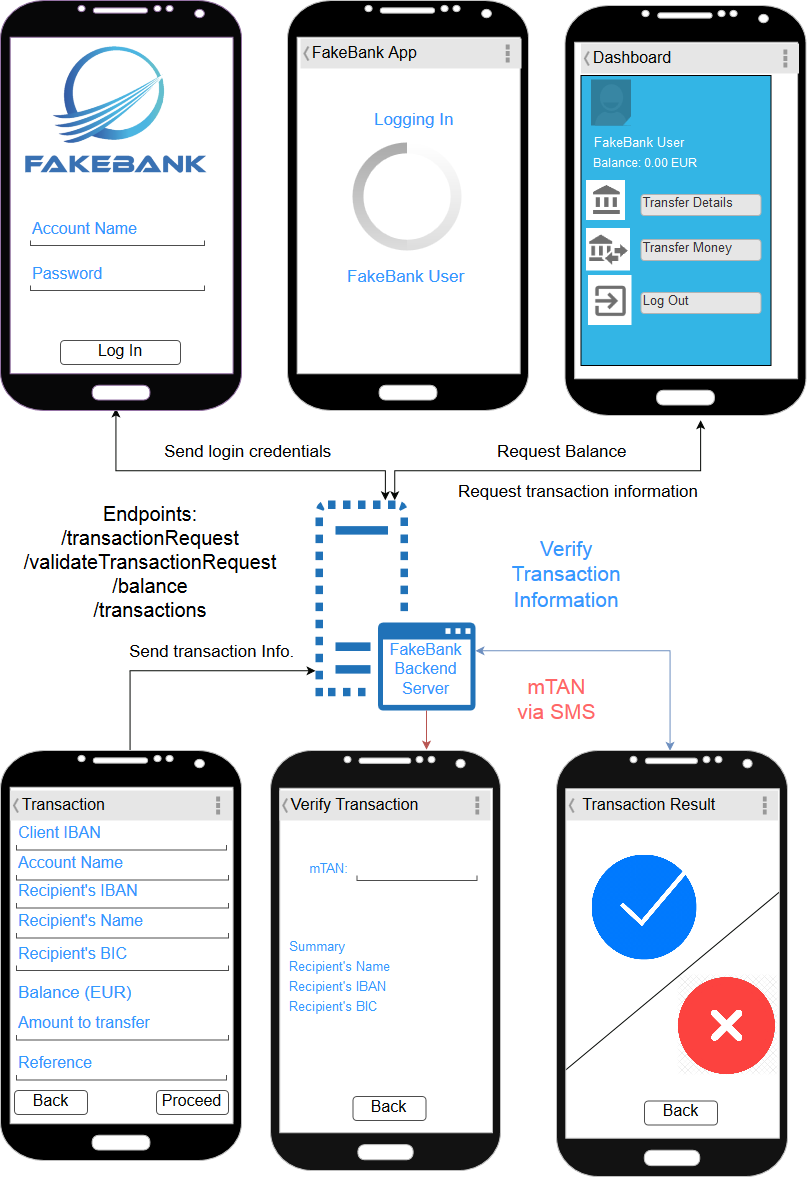

A: Nicht alle Banken verifizieren alle Details einer Transaktion. In unserer kurzen Demo wurden nur der IBAN und der Name des Senders sowie der passende mTAN verifiziert. In einem echten Setting hat der Hacker auch die Möglichkeit, eine neue Transaktion mit entsprechender mTAN, erfasst vom Handy des Opfers, zu verifizieren und durchzuführen.

Q: Sind Banken nicht in der Lage, Transaktionen rückgängig zu machen?

A: Ja, Banken können das tun, dank ihrer zentralisierten Infrastruktur. Unglücklicherweise arbeiten Cyberkriminelle oft nicht alleine und erwarten entsprechende Schritte. Daher senden sie teils „Money Mules“ („Geldesel“) mit der Aufgabe zu Geldautomaten, den gestohlenen Betrag in bar zu beheben.